¿Eres consciente de todo lo que compartes a través de las redes sociales? ¿Te han hackeado algún perfil social y no sabes cómo solucionarlo? Tranquilo ¡Estás en el sitio correcto! Es un hecho que (te guste o no) plataformas sociales como Facebook, Instagram, LinkedIn, Twitter, YouTube y otras redes sociales muy utilizadas ya forman parte de tu vida. Ofrecen un servicio «gratuito» muy interesante del que casi nadie puede escapar (me incluyo), pero que esconde peligros. Por ello, es crítico entenderlas bien y saber al menos qué estás haciendo, dónde y con quién antes de enfrentarte a problemas de seguridad de lo que te puedas arrepentir. No pretendo ser alarmista, sólo darte unas recomendaciones básicas y muy útiles para minimizar los riesgos en las redes sociales para utilizarlas de forma segura.

Las redes sociales son muy entretenidas y útiles pero, al igual que tu estás en ellas, también los indeseables, haters, ladrones y trolls. Para ellos es una herramienta muy útil para elegir víctimas y pasar a la acción. Tienen a su disposición un sinfín de información, ya que hay mucha gente que sube información continuamente en cuentas públicas (totalmente visibles por totales desconocidos). La información expuesta puede no acarrear ningún problema directamente, pero con el paso del tiempo esos datos continúan ahí, ya que una vez publicas algo, es para siempre, por lo que si te puedes encontrar con problemas pasado un tiempo.

Hoy quiero daros varios consejos para mejorar tu seguridad y la de los tuyos en las redes sociales, mientras repasamos cosas tan básicas como qué tipo de información compartes sin saberlo, quién aceptas como amigo, qué publicas y cómo proteges tus perfiles sociales. Cada vez que uses una red social y vayas a incluir información personal de cualquier tipo (incluso profesional), piensa que puede ser utilizada en tu contra (de esta manera te mantendrás siempre cauto para evitar posibles problemas). Para evitarlo, te recomiendo que sigas con total firmeza los siguientes consejos que te indico a continuación, que aunque no pueden garantizarte 100% de seguridad, será muchísimo más complicado que utilicen tu información en tu contra.

Índice de contenidos

Riesgos de compartir información personal en tus perfiles sociales

Las redes sociales, aunque parecen estar creadas para mantener una relación digital amistosa con tus más allegados y mantenerlos enterados de qué es lo que estás haciendo, la verdadera realidad es que la mayoría de gente comparte información personal sobre su vida o actividad diaria con multitud de personas, de las cuales tiene una estrecha relación con un ínfimo porcentaje. Esto además es muy común entre la gente más joven, donde tener más contactos parece suponer mayor puntuación en términos de popularidad. La verdad que esto es un craso error, ya que se pone gran cantidad de información en manos de gente desconocida, quienes pueden manipular y utilizar dichos datos en su contra. Estos son los riesgos a los que te expones cada vez que publicas contenido personal al que tienen acceso personas de origen desconocido:

Tu información puede quedar atrapada en otros dispositivos: ¿Nunca has incluido tus credenciales en el dispositivo de un amigo para acceder a tu cuenta de una red social cualquiera? Ten cuidado, las contraseñas que dejas en estos dispositivos permiten a otras personas acceder a una buena parte de tu contenido digital.

Pérdida de información: Si en algún momento pierdes tu teléfono móvil y acaba en manos indeseadas, ese dispositivo cuenta con gran cantidad de información personal a la que si acceden puede resultar un problema muy grave. Mantén una alto nivel de seguridad para acceder a tu teléfono y lo mismo con el acceso a cada red social. Aunque pueda suponer un poco pesado tener que incluir las credenciales cada vez que quieras ir a la red social, estas evitando el acceso directo a esa persona que acabe con tu dispositivo móvil en caso de que eso pasase. Lo mismo pasa con el ordenador y la tablet. No te olvides de ellos.

Información muy fácil de rastrear: Cuando los usuarios de las redes sociales comparten contenido de donde han estado, resulta muy fácil de rastrear para todo aquel que busque hacerse con dicha información con el fin de cometer actos ilegales.

Los jóvenes están más expuestos a los hackers que los mayores: Aquellas personas con actividad en las redes sociales y que se comprenden entre los 16 y 34 años comparten cerca del 60% de su información personal, y cerca de un 42% de sus datos financieros para realizar cualquier tipo de compra online. Esta información se reduce hasta un 38% cuando hablamos de personas que superan los 50 años. Por ello podemos decir que los jóvenes están más expuestos a un ataque digital. No te dejes guiar por las sensaciones y antes de incluir cualquier tipo de información personal, piénsalo y estate totalmente seguro de que no existe ningún riesgo.

Consejos para garantizar la seguridad en las redes sociales

Ya te has dado cuenta de la importancia que tiene mantener un alto nivel de seguridad en tus redes sociales y que tienes que tener mucho cuidado con todo lo que publicas. Sin embargo, probablemente aún no sepas que pasos seguir para mantener un nivel de seguridad óptimo. La clave está en pasar desapercibido, ya que cuanto más invisible eres, más difícil es encontrarte y por lo tanto, hacerse con tu información. Aquí tienes consejos suficientes para mantenerte tranquilo, sin tener que pensar en que alguien vaya a extraer los datos de tu cuenta:

#1 Protege tus cuentas con contraseñas fuertes y seguras

Aunque pueda ser obvio, la contraseña sigue siendo la asignatura pendiente de muchos navegantes de Internet. Son cientos de miles las cuentas que se roban todos los días, por lo que hay que ser precavido. Tus cuentas de las redes sociales o las de correo electrónico, así como el acceso a tus activos más sensibles (banco, almacenamiento en la nube o tiendas online) deben estar protegidas por una contraseña larga y única. Esto, unido que a debes evitar usar la misma clave en varios sitios importantes distintos, hace que tengas que estar muy atento a las mismas y recurrir si hace falta a herramientas especializadas en este fin (si hay una brecha de seguridad en, por ejemplo, un foro donde estás registrado no podrían acceder a tu cuenta de correo o de Facebook utilizando la misma clave).

Crear una contraseña segura para cada plataforma social es crítico. Si, por ejemplo, creas un password para Instagram y no lo repites en otras plataformas sociales te estarás asegurando una seguridad superior (aunque siempre puedes ir más allá controlando quién ha accedido a tu cuenta y con un sistema de doble autenticación, como te voy a explicar en en esta misma guía). De todas maneras, en este apartado quiero que aprendas a crear contraseñas más seguras, no solo para tus perfiles sociales, sino para todas tus cuentas online. Pensar una contraseña difícil de adivinar o que nadie pueda descifrar no es difícil, es cuestión de crear combinaciones de letras y números improbables. Estos son los pasos que tienes que seguir para crear la contraseña ideal:

Controla la longitud de la contraseña: Crea una contraseña que tenga 8 o más caracteres, ya que generalmente esta es la cantidad mínima para la mayoría de requisitos de contraseñas de los servicios online (mientras más larga sea, más segura será, por lo que no dudes en darle una longitud acorde a lo que va a guardar).

Forma una secuencia «aleatoria» de palabras o letras: Para hacer una contraseña segura utiliza una frase o una serie de letras que sea aleatoria pero al mismo tiempo fácil de recordar que llamarás «palabra base» (si la primera casa que compraste fue en México, puedes utilizar «casamexico»).

Añade el nombre del servicio que quieres proteger: Para que todas tus contraseñas sean distintas, pero puedas recordar cada una fácilmente, puedes utilizar el nombre del servicio y añadirlo antes o después de la palabra base (si vas a crear una cuenta en Facebook puedes añadir el servicio a la palabra base «casamexicofacebook»).

Añade letras mayúsculas: Una vez que tienes la palabra base sobre la que vas a trabajar todas tus contraseñas, tienes que añadir, al menos, 2 letras mayúsculas (pon una mayúscula en la segunda letra de todas las palabras de la contraseña «cAsamExicofAcebook»).

Añade números a la contraseña: Para complicar la vida a cualquier persona que intente acceder a tus cuentas, añade números a la palabra base que has creado previamente (agrega, por ejemplo, el año en que compraste la casa para crear «cAsamExicofAcebook2010»).

Añade signos de puntuación y símbolos: Ya estás complicando la contraseña, pero todavía no has terminado. Ahora toca el turno de insertar signos y símbolos, para hacerla asi infranqueable (agrega un guión bajo después de la primera palabra y un hashtag antes del año para crear «cAsa_mExicofAcebook#2010»).

Mantén tus contraseñas a salvo: Ya tienes una contraseña fuerte y seguro, pero no dejes notas con tus contraseñas en tu ordenador ni en tu escritorio (las personas que pasen por allí podrían robar esa información y utilizarla para poner en peligro tu cuenta). Si decides guardar tus contraseñas en un archivo de tu equipo, ponle un nombre poco sospechoso para que los usuarios no sepan lo que contiene (no utilices un nombre como, por ejemplo, «mis contraseñas»).

Utiliza un administrador de contraseñas: Si no te resulta fácil recordar varias contraseñas, una buena opción puede ser utilizar administradores de contraseñas de confianza como LastPass o Sticky Password (estas aplicaciones sólo te hacen recordar una contraseña y las demás son creadas y almacenadas por ellos para ser usadas cuando las necesites).

#2 No aceptes solicitudes de amistad de desconocidos

Comparte tu información sólo con aquellas personas que conoces lo suficiente (se tiende a seguir a quien te sigue y a aceptar solicitudes de amistad de desconocidos). En este sentido esta práctica se acrecenta en gente joven, ya que, cuanto menor es la edad, mayor es esta tendencia (madres y padres, por favor, controlar este tema). A ciertas edades todos quieren presumir de un gran número de amigos en la red, pero, al hacerlo, (al aceptar gente desconocida), esa persona se expone a que otros sepan cuales van a ser tus próximos movimientos (por ejemplo, dónde vas a estar y qué vas a hacer) y jugar con ellos para sacarle el máximo partido.

¿Realmente merece la pena poner en jaque la seguridad por tener muchos seguidores? Sinceramente, crea que no, y cuanto más utilizo las plataformas sociales, más me doy cuenta. ¿Qué puedes hacer si quieres tener muchos seguidores y no quieres comprometer tu información personal? ¡Muy fácil! Crear perfiles sociales para ese fin. Hace años estuve pensado cómo aprovechaba el potencial de las redes sociales sin que todo el mundo supiese todo sobre mi, y se me ocurrió crear perfiles diferentes para mi vida personal y la procesional.

Mi recomendación es que tengas cuentas específicas para que sean vistas (y que sean públicas), donde compartas lo que realmente te interesa, y otras más personales (y cerradas) donde puedas compartir lo que quieras sin miedo.

A veer, no te voy a engañar, es mucho más trabajo, ya que es molesto tener que estar cambiando de cuenta y estar controlando lo que compartes en una u otra, pero realmente vas a utilizar una más que otra, ya que en los perfiles sociales más personales sólo vas a tener a la familia y a los amigos más cercanos. ¿Qué consigue? Controlar lo que se ve de ti. En mi caso, controlo a la perfección qué contenidos, imágenes y vídeos están accesibles a nivel público y, si quieres ser más «yo mismo», tengo otras cuentas (totalmente cerradas) en las que puedo subir cosas que no haría en la que es visible (aunque te recomiendo no subir ciertas cosas a las redes sociales).

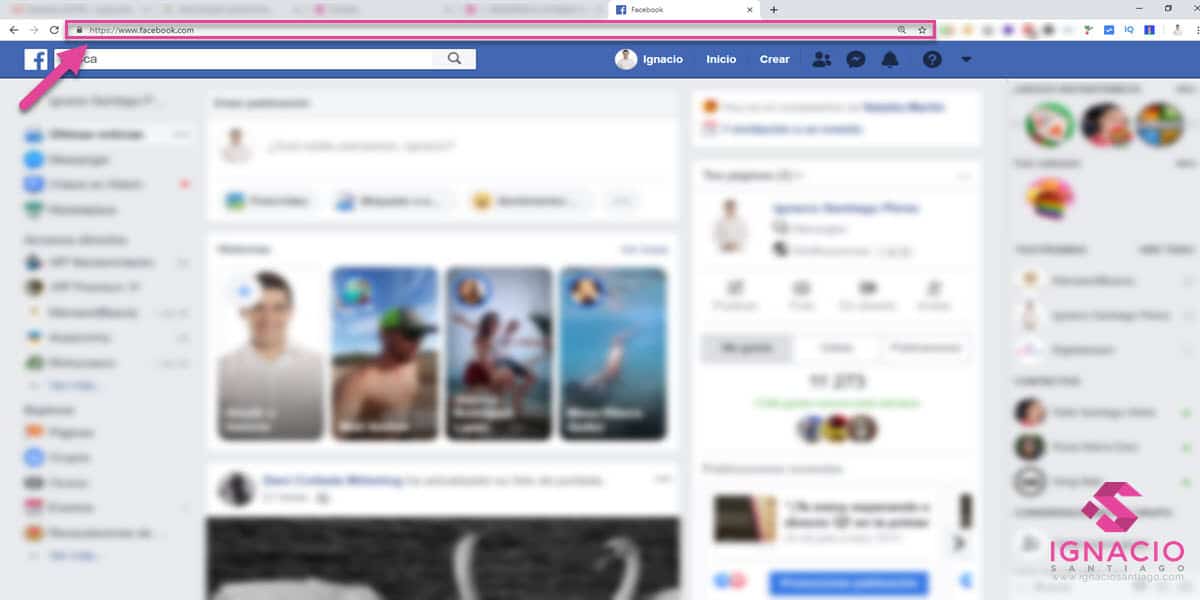

#3 Fíjate en la URL y asegúrate de que utiliza https:// (y no http://)

¿No te has fijado que, al entrar en algunas paginas web, blogs o tiendas online, su dirección URL empieza por «https«, su color es «verde» y pone «es seguro«? Seguramente lo hayas visto pero no le hayas dado importancia, pero he de decirte que es momento de empezar a tomar nota. Es otro truco muy interesante que puedes utilizar cuando hablamos de garantizar la seguridad cuando utilizas las redes sociales y es tan sencillo como fijarte que el sitio web al que accedes utiliza «https://» y no «http://» (cuando accedes a la plataforma social a través de un navegador).

Una manera de garantizar la seguridad en el uso de las redes sociales es fijarte que la URL del navegador comience con «https://».

¿Por qué? Pues porque en muchas ocasiones alguien podría estar «escuchando» o «viendo» la información que se transmite desde tu ordenador o teléfono móvil (es muy habitual si te gusta conectarte a las redes Wifi públicas). Hay muchas aplicaciones y tutoriales que permiten que un «micro hacker de pacotilla» se haga con tu información personal sin demasiado esfuerzo. Por ello, si te fijas bien en la URL y esta empieza por «https://», sabrás que la comunicación viaja encriptada y es más difícil de descifrar.

Cuando accedas a la plataforma social desde un navegador asegúrate de que la URL empieza por HTTPS

#4 Se precavido cuando utilices un ordenador compartido

¿Te acuerdas de cuando tenías que acercarte a un cibercafé para tener acceso a un ordenador? Actualmente, aunque en menor medida, siguen existiendo, pero no son la única forma de conectarte a un ordenador que no es tuyo. Seguramente en alguna ocasión le hayas pedido a alguien su ordenador para realizar alguna tarea puntual. Pero, aunque esa persona sea de total confianza, puede que los datos que introduces en ese ordenador no cuenten con total seguridad y estén expuestos tarde o temprano a los malintencionados actos de un hacker que pueda hacerse con esa información personal. Para evitar caer en esta trampa, que de primeras no parece peligrosa, te recomiendo que sigas los siguientes consejos:

Cierra la sesión cuando termines: Es crítico cerrar la sesión cuando termines de utilizar el dispositivo, ya que no sabes durante cuánto tiempo puede permanecer tu sesión abierta ni quién puede aprovechar esa verana abierta para cotillear.

No permitas que el navegador recuerde las contraseñas: Los navegadores, para facilitarte la vida, te dan la opción de guardar y recordar las contraseñas que vas utilizando en tus cuentas digitales. En este caso, como el ordenador no es tuyo, no quieres que nada se guarde, por lo que introduce la contraseña manualmente cada vez que quieras acceder.

Evita hacer compras online: Cuando quieras hacer compras a través de Internet, evita hacerlo desde un ordenador que no es tuyo. Lo normal es utilizar tarjetas de crédito que, en manos de otra persona, puede dar lugar a una situación crítica. Por ello, realiza siempre las compras online desde un ordenador propio.

Nunca descuides el ordenador con la sesión abierta: Si lo estás utilizando el ordenador y lo descuidas un momento, puede ser suficiente para que llegue otra persona (incluso un ciberdelincuente) y robe tu información personal. No es normal que pase, pero siempre existe riesgo, por lo que estate muy atento.

Usa la navegación en incógnito siempre que puedas: La conexión en incógnito te permite navegar por Internet sin dejar huella. De todas maneras, aunque la realidad es que este modo no te hace 100% invisible, pero puedes navegar de una forma más anónima.

Utiliza un teclado virtual: Si quieres alcanzar la máxima seguridad también tienes la posibilidad de usar un teclado virtual. En éste tipo de teclado digital se escriben los caracteres con el ratón a través de un teclado que aparece en pantalla. De esta forma, los keyloggers, un tipo de software o dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado para posteriormente memorizarlas en un fichero o enviarlas a través de Internet, te ayudarán a estar más seguro.

#5 Ten mucho cuidado cuando utilices una wifi pública

Hoteles, restaurantes, aeropuertos, estaciones,… no importa, son cientos los sitios que ofrecen conexiones wifi gratuitas a las que puedes conectarte con tu ordenador o teléfono móvil. Es normal, ya que es gancho perfecto para que consumas “mientras te quedes conectado” y evita consumir datos móviles de tu tarifa, pero también tiene ciertos riesgos ya que una red pública no tiene la protección que una red privada ofrece. Por ello, cada vez que te conectes a redes WiFi públicas hay que tomar una serie de precauciones con las que evitarás problemas de seguridad que afecten a tu privacidad:

Utiliza una VPN (red privada virtual): Si utilizas una VPN al conectarte a una red Wi-Fi pública, estarás utilizando un «túnel privado» que cifra todos los datos que pasan por la red. Esta opción puede ayudar a evitar que los cibercriminales que acechan la red intercepten tus datos.

Instala, habilita y configura un cortafuegos: Es muy importante tener instalado y habilitado un cortafuegos que no permita las conexiones entrantes a tu equipo por parte de otros usuarios de la red. Muchos sistemas operativos actuales permiten escoger el modo de funcionamiento del cortafuegos cada vez que te conectas a una nueva red Wifi, por lo que estate atento.

No introduzcas datos sensibles: ¡Sentido común! Cuando estés conectado a redes WiFi públicas debes ser muy cuidadoso con los datos que introduces. Subir una foto a una red social o mandarla por WhatsApp a alguien no es algo excesivamente peligroso, pero introducir una contraseña o un número de cuenta sí puede serlo. Por ello, estos datos sensibles sólo debes introducirse cuando estés conectado a un punto de acceso seguro.

Desactiva el WiFi cuando no lo estés usando: Un error básico que muchos usuarios cometen es dejar activada la opción de WiFi en su smartphone cuando están fuera de casa. Es recomendable apagarlo para evitar que tu dispositivo se conecte automáticamente a redes inseguras ya memorizadas y también por el ahorro de batería.

Borra las redes WiFi públicas cuando no las vaya a utilizar más: Cuando usas una red WiFi concreta en un hotel o estación es probable que no te vayas a conectar más veces a la misma, sobre todo tras volver de viaje. Una vez se haya usado dicha conexión, y no se vaya a utilizarse más, muchos expertos recomiendan eliminarla del listado de redes memorizadas. Es una medida de precaución adicional.

Desactiva la función de uso compartido: Si te conectas a Internet a través de una Wifi pública, lo último que quieres es compartir tus datos con desconocidos. Para ello, desactiva la función de uso compartido en el panel de control de tu sistema operativo para evitar que un hacker pueda hacerse con la información que compartes.

#6 Conoce los tipos de estafas más comunes (para evitarlas)

Las estafas por Internet, en la mayoría de sus versiones, necesitan de la interacción del usuario para poder ser llevadas a cabo, por lo que en gran medida dependerá de ti que acabes sufriendo una estafa o no. Es un tema que puede traerte un disgusto bastante grande, por lo que te aconsejo que te informes de todos los tipos de estafa que existen y que te dejes consejar sobre que hacer en estos casos, ya que te pueden salvar de sufrir una situación de este tipo. A continuación vamos a conocer diferentes tipos de estafas que existen, para que estés alerta y puedas identificar rápidamente una situación de riesgo:

Phishing: Es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada de tarjetas de crédito u otra información bancaria). El estafador, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación electrónica, por lo común un correo electrónico o algún sistema de mensajería instantánea o (incluso utilizando también llamadas telefónicas).

Encuestas: Es una de las estafas más denunciadas. Suelen ser anuncios engañosos que surgen mientras se navega por las redes sociales, donde se pide realizar un test de personalidad o una encuesta de satisfacción. Solicitan el número de móvil y le dan de alta al afectado en un servicio de mensajes «premium», donde paga por recibir publicidad en el móvil. Puede costar más de 60 euros al mes y en la mayoría de los casos, el contenido que se ha contratado nunca llega a tu teléfono.

Ofertas de trabajo falsas: En el caso de estafas de ofertas de trabajo falsas hay varias modalidades. La más habitual es aquella en la que el puesto de trabajo que ofrecen conlleva un pago por adelantado de pequeñas cantidades (entre 40 y 50 €) para gastos administrativos o envío de documentación. Una variante de este timo, y muy peligrosa, es cuando la víctima hace de «puente» de los estafadores para blanquear dinero sin su conocimiento. En el argot policial se conoce como «mula phising» Usan el número de cuenta del estafado para realizar transferencias a otras cuentas, por ejemplo de 3000 euros, a cambio de recibir una comisión de 500 euros.

Venta de productos online: La red es un gran escaparate donde se puede comprar de todo pero a veces algunos de esos productos son ganchos de estafas. Es muy habitual el timo del coche en venta de segunda mano, anuncios que parecen chollos pero luego ocultan una sorpresa: «hay que adelantar un dinero por el traslado del vehículo en ferry, ya que se encuentra en el Reino Unido».

Pharming: Es una variante del Phishing donde los timadores buscan vulnerabilidades informáticas en sitios web auténticos para poder redireccionar las visitas que se realizan a éstos hacia sus propios sitios web desde las que obtienen la información de las víctimas. Al fin y al cabo de trata de clonar la web del banco, de la red social o del proveedor de correo electrónico para que inicies sesión y les envíes tus datos.

Multas por descargas ilegales: Esta modalidad de estafa se ha puesto en marcha recientemente y se trata de un envío masivo de correos maliciosos, en nombre de la Policía, que requiere el pago de 100 € por haber accedido «supuestamente» al contenido ilegal de sitios web de pornografía infantil. De este timo ha surgido el reciente virus que suplantaba a la SGAE y que consistía en exigir multas por descargarse canciones.

#7 Ten mucho cuidado con el contenido que compartes y con quien

Uno de los primeros consejos que daría a un niño que empieza a utilizar Internet y las redes sociales es que tenga mucho cuidado con las cosas que comparte online, porque nunca sabes hasta quién puede llegar esa información. ¿Compartes qué haces, cómo y dónde lo haces en tus perfiles sociales? ¡Pues mucho cuidado! Frases como “Cenando en Paris a orillas del Sena” informan a los ladrones de que tu casa está vacía y, por lo tanto, que es el momento perfecto para «ir a hacer de las suyas». Si, es normal que si vives una experiencia única quieras compartirlo, sobre todo en este mundo global y digitalizado donde todo el mundo incluye información de las cosas que hace, como las hace y donde las hace. De todas maneras, piensa bien la forma en la que publicas ese contenido, ya que puedes dar información que se vuelva en tu contra.

Una buena opción para publicar este tipo de contenidos es cuando ya estés en casa y no haya riesgo de que te pillen desprevenido. Es una realidad que aconsejamos muy bien a los niños pero, a la hora de la verdad, nosotros mismos metemos la pata en muchas ocasiones saltándonos esas mismas recomendaciones y compartiendo alegremente datos personales, ubicación, fotos comprometedoras y mucho más. Por eso no está de más que le des un repaso a esas cosas que nunca deberías compartir en redes sociales (aunque al final, como siempre, todo quede a tu elección):

Que te vas de vacaciones: Éste es un consejo que cada año suele recordarnos la Policía Nacional desde su cuenta de Twitter. Hay que evitar dar pistas sobre los planes de vacaciones, en especial las fechas en que tu casa se va a quedar vacía. Si publicas esa información en redes sociales y no sabes bien quién puede leerla, podría llegar a ojos inapropiados y tú encontrarte con tu casa saqueada a la vuelta de vacaciones.

Tu dirección de email: A no ser que seas amante del spam, nunca deberías publicar tu dirección de correo electrónico en Internet. Para eso puedes usar una dirección de email temporal o crearte una segunda cuenta alternativa que puedas usar para estas cosas y que no te importe que se acabe inevitablemente llenando de correos no solicitados.

Tu número de teléfono: Igual que con el correo electrónico, tampoco deberías publicar tu número de teléfono en Internet: ni redes sociales, ni foros, ni nada por el estilo. Si te lo piden en un formulario, comprueba que sea realmente necesario, que el sitio web tenga el protocolo HTTPS y que confirmen que protegen tus datos personales. Dejar tu número en cualquier otro sitio es invitar a que te llamen todas las tardes a la hora de la siesta ofreciéndote una conexión de Internet para tu casa o teléfono móvil.

Tu dirección real: Esto podría ser lo más peligroso. ¿Darías tu dirección real a un desconocido? Entonces ¿por qué la compartes con todo el mundo en tu perfiles sociales? Este tipo de información sólo debería facilitarse, como el anterior, en formularios seguros y en caso de que sea totalmente necesario (por ejemplo, estás haciendo una compra online). Cualquier otra cosa es un riesgo para la seguridad personal y la privacidad.

Tu ubicación: Este punto está relacionado con el anterior y, a la vez, puede ser un poco polémico. ¿El motivo? Hay muchas apps que precisamente invitan a compartir tu ubicación. Personalmente es un dato que no me gusta compartir públicamente, pero puedo entender los motivos de alguien para hacerlo. Eso sí, tienes que ser consciente de que alguien se puede aprovechar de esa información para hacer el mal, por lo que, de nuevo, revisa muy bien las opciones de privacidad de la app en cuestión.

Fotos de menores: Lo más normal cuando tienes un hijo es inundar las redes sociales de fotos suyas, pero deberías tener en cuenta que a la mayoría no nos interesa tanto como a ti o a tus familiares y que tienes que pararte a pensar si a tu hijo, cuando tenga uso de razón, le hará gracia que desde el minuto uno de su vida lo hayas compartido todo de él en redes sociales. La cosa es aún más grave si se trata de menores que no están bajo tu tutela (los amigos de tus hijos, por ejemplo). En ese caso, deberías pedir siempre permiso a sus padres.

Quejas del trabajo: Soy consciente, las redes sociales son la válvula de escape perfecta cuando tienes un mal día en el trabajo. La tentación de desahogarte con un post en Facebook o una serie de tuits es muy grande, pero lo cierto es que deberías evitarlo por todos los medios. Nunca puedes estar seguro del todo de que esa queja no le acabe llegando al jefe o compañero de trabajo que críticas, y además puede afectar a tu carrera profesional en el futuro. Recuerda que todos los recruiters comprueban ahora los perfiles de redes sociales de los candidatos antes de decidirse por uno.

Conversaciones personales: Bajo este punto podrían englobarse las conversaciones que mantienes en apps como WhatsApp o Telegram y también los correos personales. Aunque fijándonos estrictamente en el Código Penal, compartir una conversación de WhatsApp en la que has participado no es delito, ha habido casos en el pasado en los que se ha condenado a personas que han hecho públicas estas conversaciones. En todo caso, sea o no delito, compartir públicamente una información que alguien te ha revelado con total confianza es moralmente reprobable, y algo que no debería llegar jamás a redes sociales.

Fotos de tus amigos: Está muy bien que compartas fotos de las cenas, fiestas o salidas en bici que organizas con tus amigos para que todos puedan verlas, pero asegúrate siempre de que saben que las vas a poner online y de que no les importa salir en redes sociales. Aunque no sean menores, como en el caso de antes con los niños, también tiene sus propios derechos de imagen.

Documentos privados: En este punto todos deberías ir con mucho cuidado. Hay cosas que hace ilusión publicar, como tu primer contrato de trabajo o tu primera nómina, o una nueva tarjeta de crédito personalizada con tu foto, pero en todos esos documentos hay información confidencial, así que o bien la tapas con el dedo para hacer la foto, o bien le aplicas un efecto de desenfoque.

Fotos comprometedoras: Si antes te decía que no es recomendable publicar fotos de tus amigos sin comentárselo antes, lo es todavía menos si esas fotos son comprometedoras: borracheras, fiestas un poco pasadas, situaciones graciosas para vosotros pero vergonzosas para el resto, etc. No es recomendable publicar este tipo de contenido, ni de tus amigos, ni tuyo. Pero si insistes en hacerlo, al menos asegúrate de que no lo verán las personas inapropiadas.

#8 Configura correctamente la privacidad de tus perfiles sociales

Para aprender cómo compartir sólo lo que quieres con quienes tú quieres es imperativo conocer la sección de privacidad de la red social en cuestión. Actualmente todas las redes sociales que puedes llegar a utilizar tienen la posibilidad de configurar la privacidad, con el objetivo de que únicamente puedan acceder a una información u otra aquellas personas que tu decidas. Este punto es muy importante, así que ten en cuenta cada uno de los apartados y gestiónalos como mejor crear conveniente de cara a mantener tu privacidad a salvo. La idea es configurar:

Quién puede ver tus datos personales

Quién puede ver tus fotos

Quién te puede etiquetar

Que tus publicaciones estén geolocalizadas

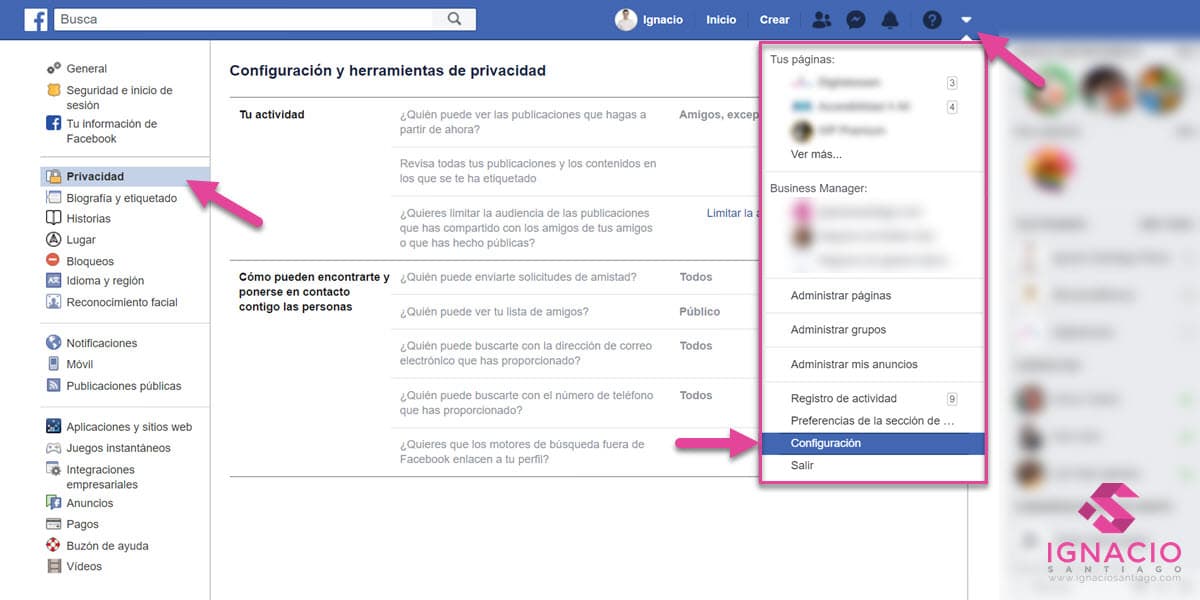

Una vez que tienes claro qué elementos de tu privacidad quieres configurar (es decir, a los datos personales a los que quieres dar acceso para ser vistos por otros, sean amigos o desconocidos) o, al menos, revisar la configuración), es momento de ir a la sección de la plataforma social y hacer los cambios pertinentes. En este punto quiero poner de ejemplo a Facebook, que es un medio social que ha mejorado mucho este tipo de ajustes. Para ello, dirígete a la sección «Configuración» de tu cuenta:

Abre el menú de ajustes y dirígete a la sección «Configuración» de tu cuenta de Facebook y haz click en «Seguridad»

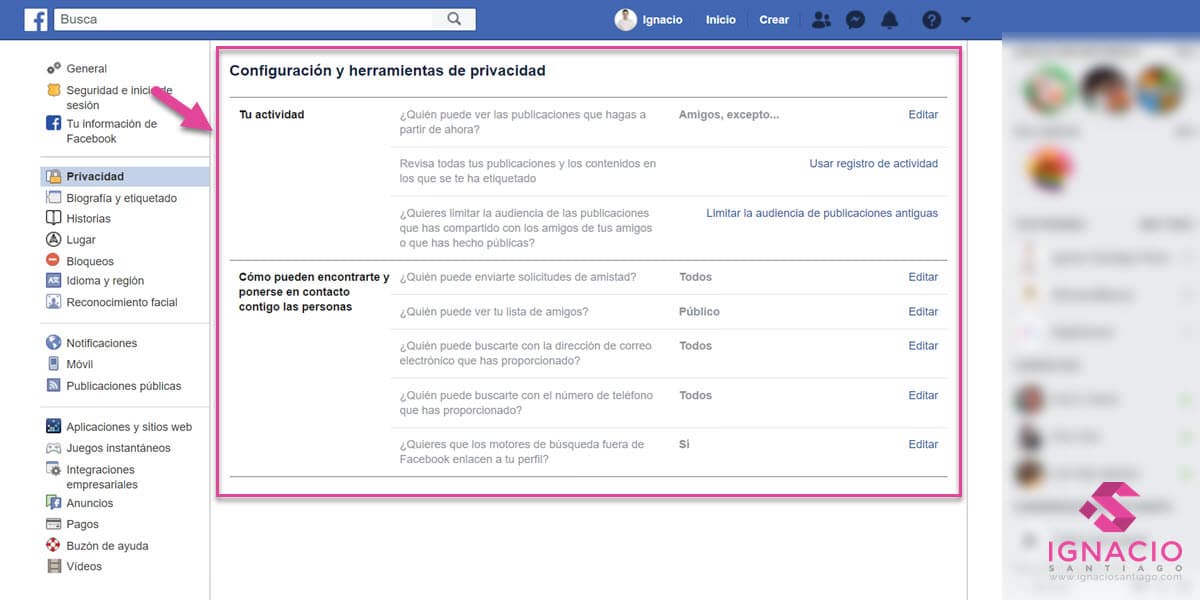

En la sección de privacidad de Facebook podrás determinar quién tiene acceso a tu información personal, fotos y publicaciones

En este punto quiero explicar que Facebook permite configurar quién puede ver «tus cosas». Entre las muchas opciones, puedes determinar quién puede ver las publicaciones que hagas a partir de ese momento, revisar todas tus publicaciones y los contenidos en los que se te ha etiquetado, limitar la audiencia de publicaciones antiguas, cómo pueden encontrarte y ponerse en contacto contigo las personas, quién puede enviarte solicitudes de amistad, quién puede ver tu lista de amigos, quién puede buscarte con la dirección de correo electrónico que has proporcionado, quién puede buscarte con el número de teléfono que has proporcionado o si quieres que los motores de búsqueda fuera de Facebook enlacen a tu perfil. ¿No está mal verdad? Pues ya sabes, entra en tu configuración de privacidad y ajústala a tu gusto.

#10 Aprende a bloquear y denunciar a indeseables en las redes sociales

¿Alguien te está molestando a través de las redes sociales y quieres ponerle solución? En Internet y en las redes sociales es muy probable que te hayas encontrado con una persona que merece, por sus palabras o acciones, ser bloqueado. Si este no es tu caso, puede ser que busques hacerlo por algún problema o circunstancia que se ha dado en la “vida real” y que te ha llevado a tomar la decisión de bloquearla o reportarla para que deje de molestarte o “cotillear” tus redes sociales como Facebook, Instagram, LinkedIn, Twitter, YouTube o bien la aplicación de mensajería instantánea WhatsApp.

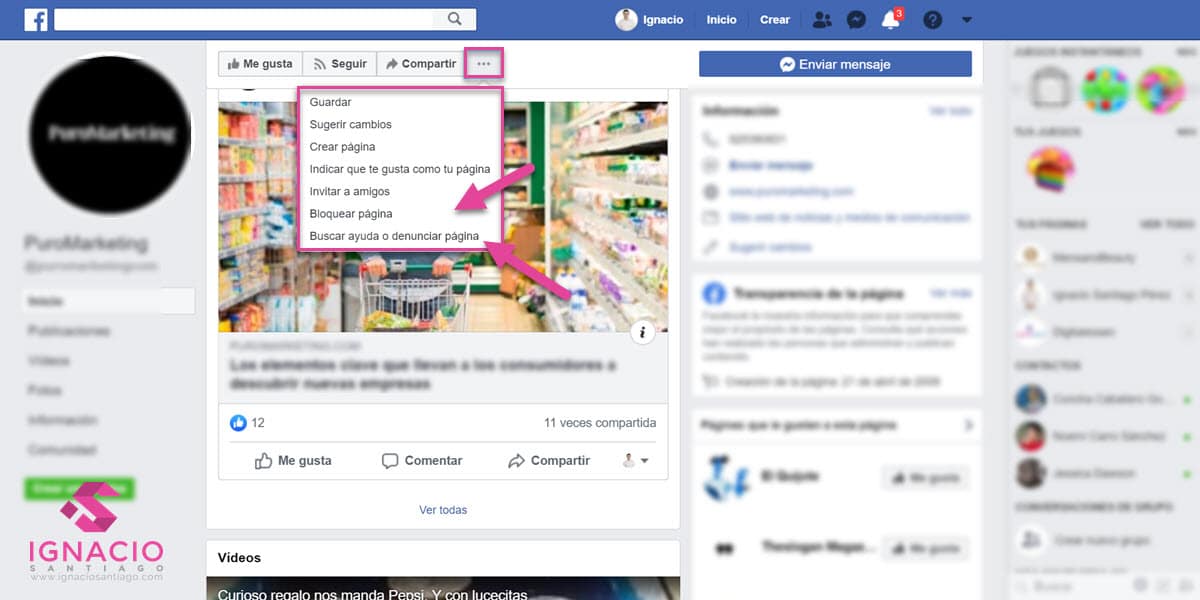

¡Tengo una buena noticia para ti! Las plataformas sociales han tomado cartas en este asunto (sobre todo por denuncias de bullying y de acoso) y ponen muy fácil poder para los pies a este tipo de usuarios (llamados haters o trolls). Lo suelen llamar bloquear, denunciar o reportar y, una vez que lo hagas, significará que ese usuario no se pueda poner en contacto contigo de ninguna manera y que, si más personas se suman a tu denuncia, pueda ser baneado de esa red social. De esta manera consigues deshacerte de ese usuario, aunque tienes que ser consciente de que siempre podría crear otra cuenta y seguir haciendo daño.

En Facebook puedes bloquear casi todo haciendo click en los 3 puntos y eligiendo la opción de «bloquear»

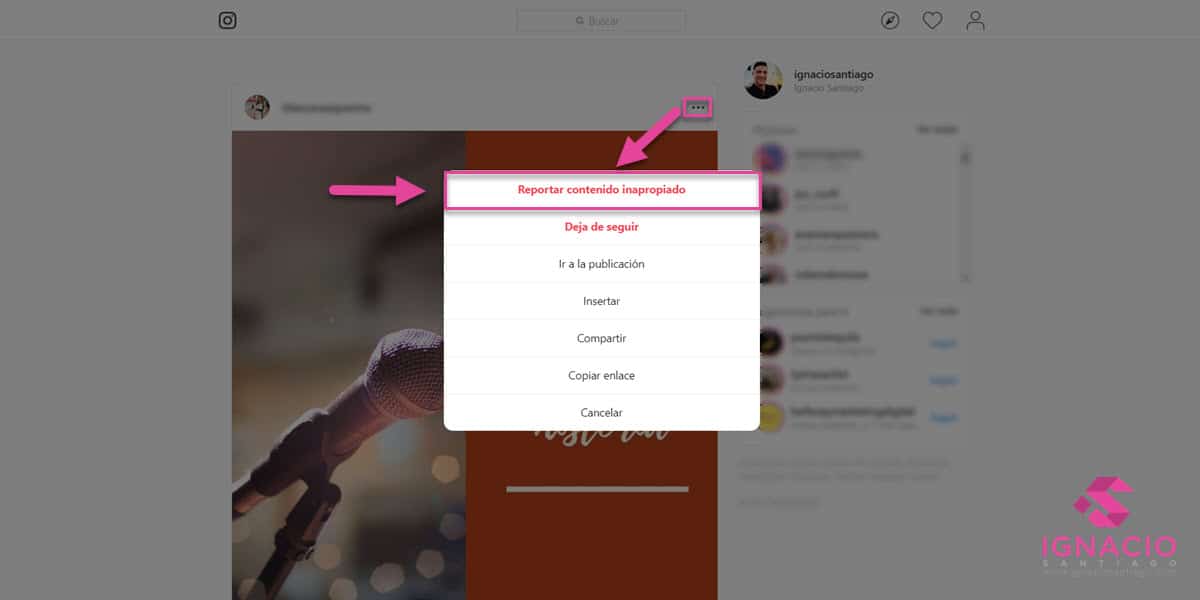

En Instagram puedes bloquear cualquier publicación haciendo click en los 3 puntos y eligiendo la opción de «reportar contenido inapropiado»

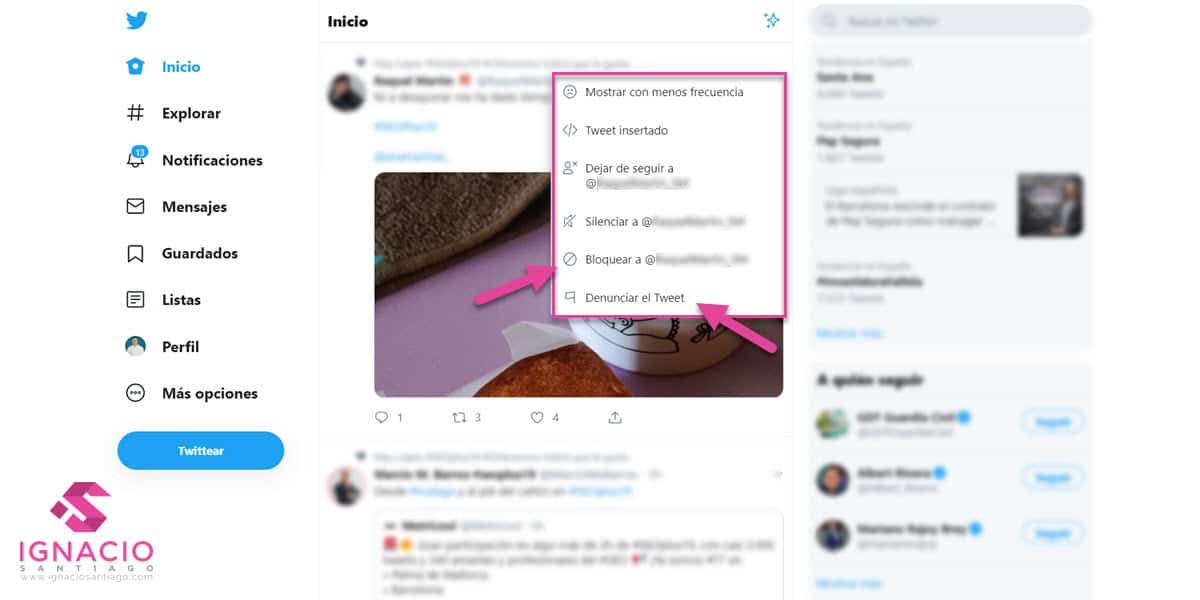

En Twitter puedes bloquear usuarios y tweets haciendo click en la flecha superior derecha y eligiendo la opción de «bloquear» o «denunciar»

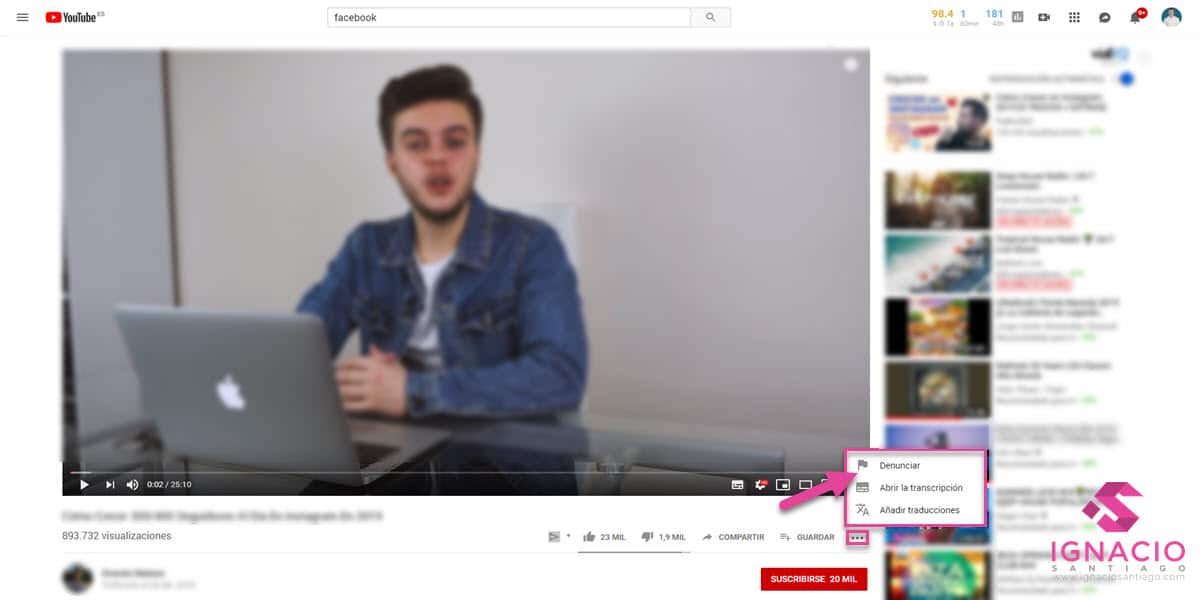

En YouTube puedes bloquear cualquier usuario y vídeo haciendo click en los 3 puntos y eligiendo la opción de «denunciar»

#11 Estate alerta con el geoetiquetado y la localización

Hoy en día todos los teléfonos que se fabrican cuentan con GPS. El GPS, aparte de ayudar a ubicarte cuando estás en territorio desconocido, también se utiliza para el geoetiquetado y la localización. ¿Qué significa? Pues bien, cuando tu subes, envías o recibes contenido multimedia desde cualquier red social, tienes la opción de adjuntar información de ubicación. De esta manera, el resto de usuarios pueden conocer el lugar desde el que se ha realizado la imagen, vídeo o el contenido. Es por ello que, si quieres conocer dónde se encuentra una persona en particular en un momento especifico, puedes interpretar fácilmente esta información para conseguirlo. Además, si das más información de la que debes se puede llegar a saber tu rutina diaria y tu estilo de vida (es decir, tu nivel económico), entre otras muchas cosas.

Ten mucho cuidado cuando compartes la localización de tu móvil o de tus imágenes y vídeos, ya que esta información puede ser utilizada para conocer dónde estás y tu rutina diaria.

Respecto al geoetiquetado (en inglés geotagging), es el proceso de agregar información geográfica en los metadatos de archivos de imágenes, vídeos, sonido, sitios web, etc. que sirva para su georreferenciación. Por lo general estos datos suelen ser coordenadas que definen la longitud y latitud donde el archivo multimedia ha sido creado, aunque también puede incluir la altitud, nombre del lugar, calle y número de policía, código postal, etc. para posteriormente hallar sus coordenadas geográficas. Mediante el geoetiquetado los usuarios pueden encontrar una amplia variedad de información sobre un lugar específico. Así, por ejemplo, es posible encontrar imágenes realizadas próximas a un sitio determinado mediante la introducción en un buscador de sus coordenadas geográficas.

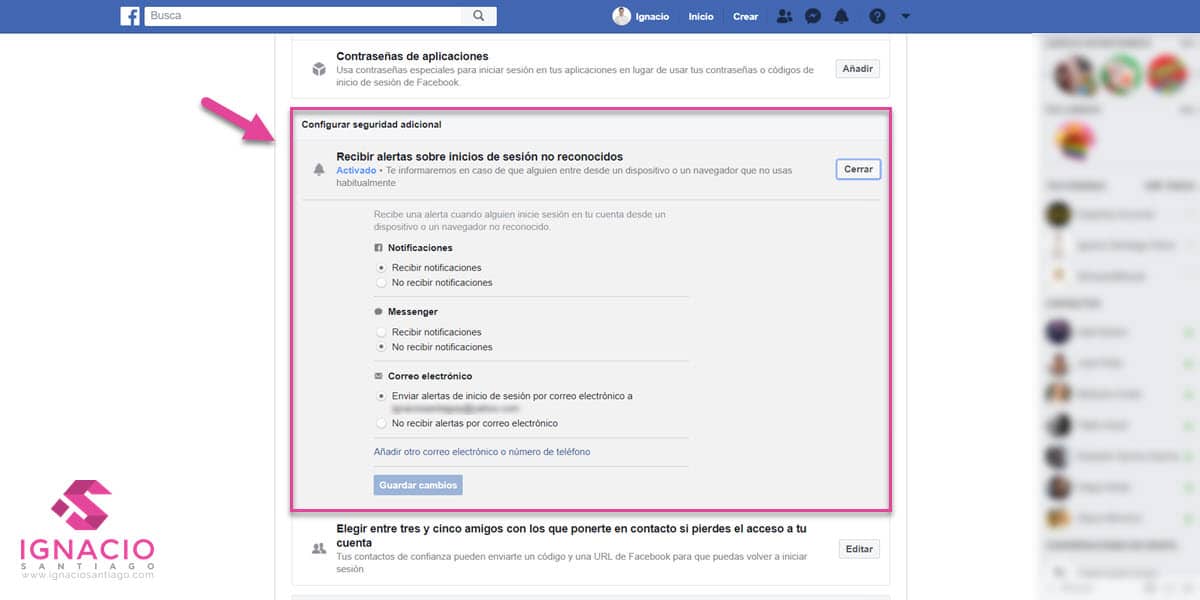

#12 Recibe alertas sobre inicios de sesión no reconocidos en tus redes sociales

Es importante que tengas en cuenta este punto, ya que te mantendrá al tanto de posibles inicios de sesión en alguna de tus cuentas en otro dispositivo. Si te tomas tan en serio como yo la seguridad en internet, entenderás la tranquilidad que supone saber cuando alguien intenta acceder a tus cuentas ¿Verdad?. En este caso se te envía una alerta cuando alguien intente iniciar sesión desde un dispositivo o navegador web que no reconozca (estas alertas te indican qué dispositivo ha intentado iniciar sesión y su ubicación. Por ejemplo, si analizamos las posibilidades de Facebook, que en estos casos es la que más alternativas nos ofrece, distinguimos las siguientes posibilidades para recibir alertas sobre inicios de sesión no reconocidos.

Haz click en «Configuración» y en «Seguridad e inicio de sesión» y dirígete al bloque «Configurar seguridad adicional«.

Haz scroll hacia abajo y busca la opción «Recibir alertas sobre inicios de sesión no reconocidos» y haz click en «Editar».

Elige dónde quieres recibir las alertas (como tu cuenta de correo electrónico o una notificación de Facebook) y haz click en «Guardar«.

Una vez activado, cuando recibas una alerta de inicio de sesión, puedes indicar a Facebook si reconoces la actividad de inicio de sesión haciendo click en «He sido yo«. Si no reconoces la actividad de inicio de sesión, haz click en «No he sido yo» y Facebook te ayudará a restablecer la contraseña y proteger la cuenta. Te recomiendo guardar un dispositivo o un navegador en tu lista de navegadores de confianza o dispositivos reconocidos (por si tienes que restablecer tu cuenta), siempre y cuando no sea un equipo público (por ejemplo, en una biblioteca o una cafetería).

En «Seguridad e inicio de sesión» dirígete al bloque «Configurar seguridad adicional», haz click en «Recibir alertas sobre…» y edita tus preferencias

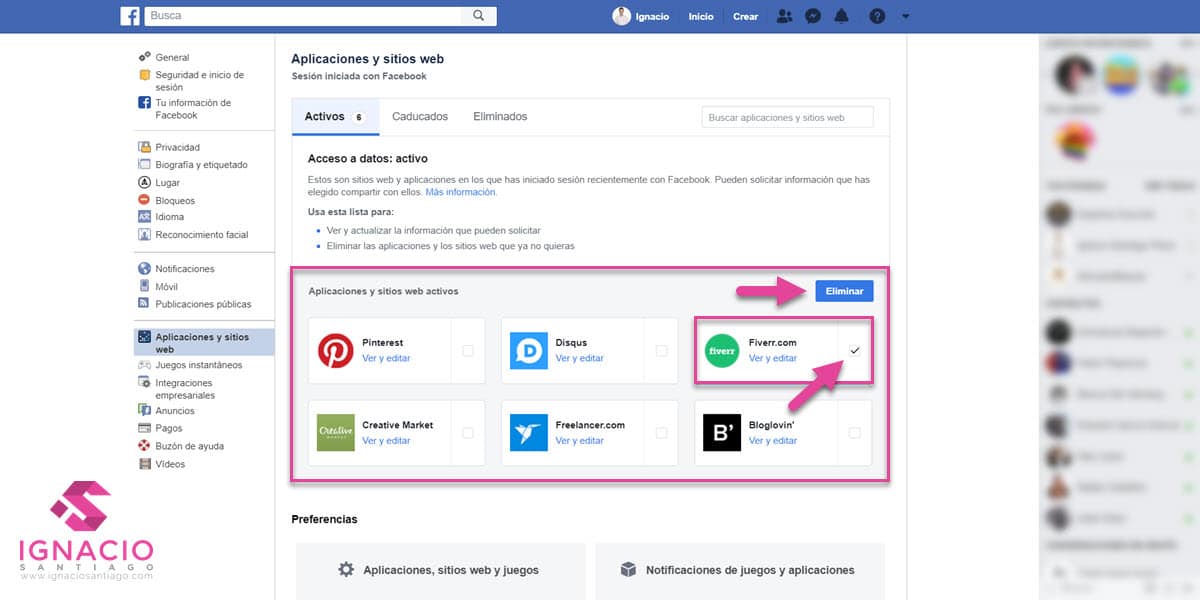

#13 Controla y elimina el acceso a tus datos de las aplicaciones que hayas instalado

¿Conocías la posibilidad de integrar aplicaciones dentro de una red social? Estas aplicaciones te ofrecen diversas funciones, pero a cambio, tienen acceso a tus datos. ¿Sabes realmente por qué es necesario que las aplicaciones accedan a tu información? Es posible que algunas aplicaciones soliciten información para que las puedas utilizar y esta se puede usar para ayudarte a encontrar amigos que también usan la aplicación o el juego, personalizar el contenido de la aplicación para que te resulte más interesante o relevante o hacer que te resulte más fácil compartir contenido con otras personas o crear una cuenta para que puedas usar la aplicación de inmediato. Os voy a mostrar el mejor ejemplo posible y donde este concepto está más desarrollado, Facebook.

Cuando empiezas a utilizar Facebook (casi desde el primer día), hay muchas usuarios que instalan decenas de aplicaciones (oficiales de Facebook y de terceros) que prometen proporcionar mejorar tu experiencia dentro de Facebook y a las que cedes mucha información sensible. Accesos rápidos en cientos de plataformas web que te facilitan la vida y juegos, pasatiempos y herramientas «gratis» y «útiles» que tienen tal cantidad de «me gusta» que te hacen pensar «¿Qué es lo peor que puede pasar?». ¡Pues no! Debes ser consciente de que no hay nada gratis en Internet (de verdad, todo tiene un precio) y, en este caso, el precio que pagas son tus datos personales o que tu cuenta sea hackeada.

Ten en cuenta que, cuando instalas una aplicación, das tu permiso para acceder a un montón de datos de tu perfil público (incluidos tu nombre, fotos de perfil, nombre de usuario, identificador de usuario (número de cuenta), redes y cualquier otra información que decidas difundir públicamente). También facilitas a la aplicación otra información para personalizar tu experiencia, como la lista de amigos, el sexo, el intervalo de edad y el idioma. ¿Da miedito verdad? De hecho, a veces las aplicaciones pueden solicitar información adicional más adelante, cuando utilices una función que la requiera.

Por ello, si ya has instalado una de estas aplicaciones y te has dado cuenta de que no aporta nada o de que se puede tratar de un fraude, date prisa y revoca los permisos que hayas aceptado a la aplicación. ¡Es muy fácil! Basta con que accedas a la «Configuración» de privacidad de Facebook, hagas click en «Aplicaciones y sitios web» (haz click aquí) y elimines la aplicación de la lista seleccionándola y haciendo click en «Eliminar» (que aparece en la parte derecha al seleccionar una de las aplicaciones o sitios web). Lo vas a ver más claro con una imagen:

Si has añadido muchas aplicaciones, te recomiendo paciencia y que elimines todas las que, al menos, no te suenen (aunque yo eliminaría todas y empezaría desde cero). Si tienes suerte, la aplicación que has instalado no habrá inyectado malware ni habrá enviado mensajes spam a todos tus amigos con enlaces maliciosos (también puedes utilizar servicios como MyPermissions para eliminar muchas aplicaciones con un solo click). Si te ha pasado, lo mejor es que publiques una disculpa y la hagas pública (al menos así ayudarás a que tu círculo de amigos al menos revise si has sido hackeados).

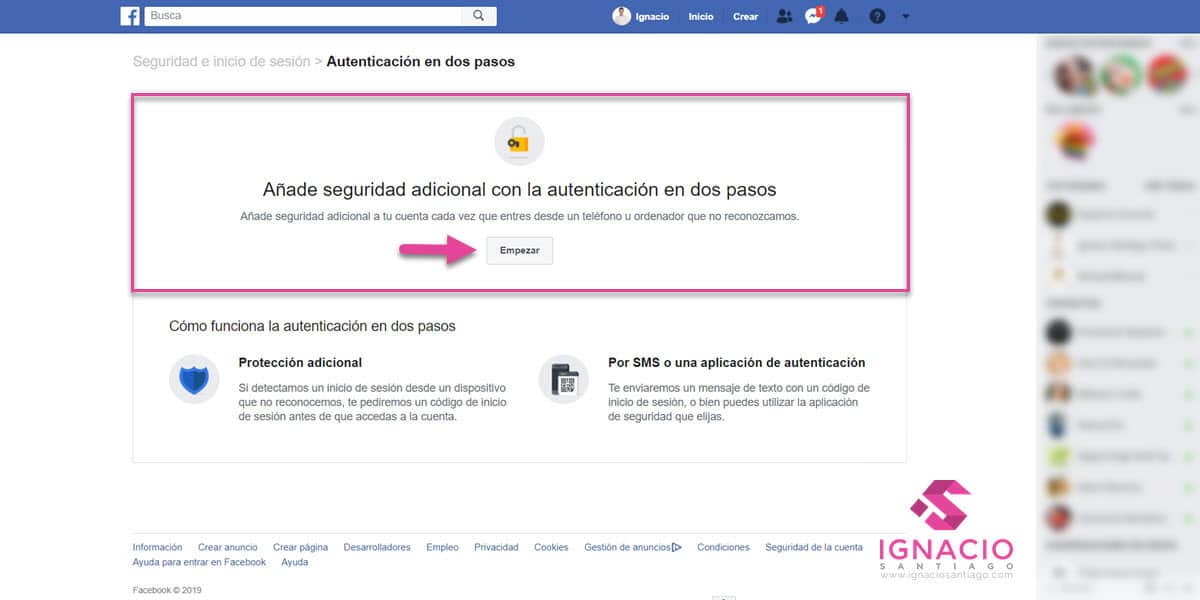

#14 Activa la autenticación en dos pasos para hacer tu cuenta más segura

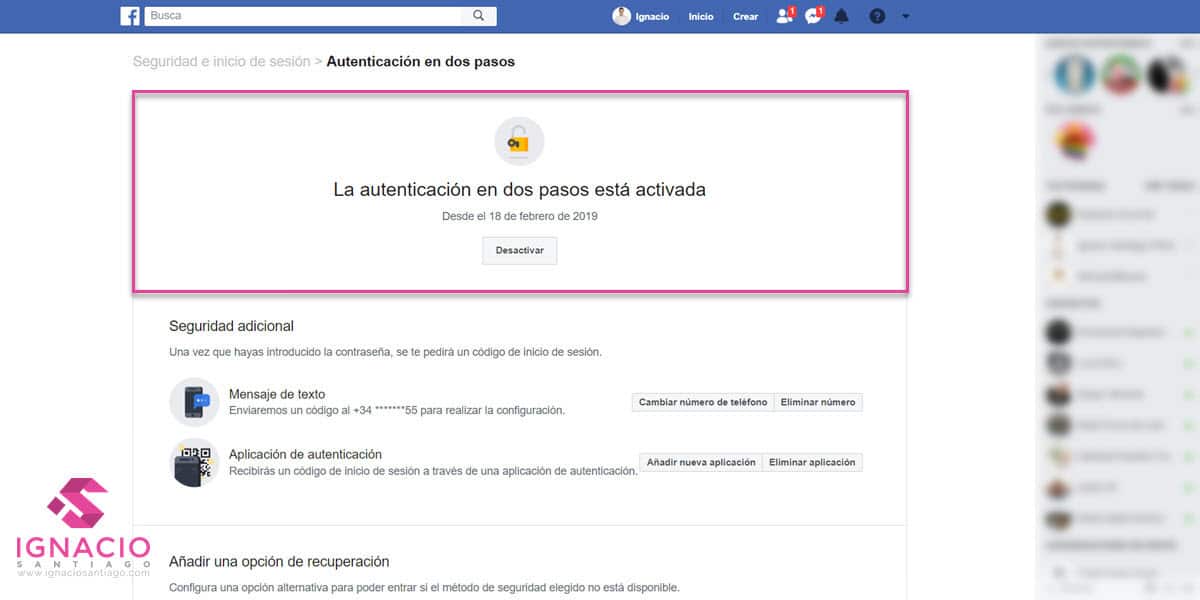

¿Conocías este concepto? ¿Qué es la autenticación en dos pasos y cómo funciona? La autenticación en dos pasos es una función de seguridad que, junto a la contraseña, ayuda a proteger una cuenta de red social (u otros tipos de cuenta). Si configuras esta función, te pedirán que introduzcas un código de inicio de sesión especial o que confirmes el intento de inicio de sesión cada vez que alguien intente acceder a tu cuenta desde un ordenador o dispositivo móvil que no reconozca. Si te interesa estar más protegido, seguimos con el ejemplo de Facebook, que como no, ofrece la opción de autenticación en dos pasos.

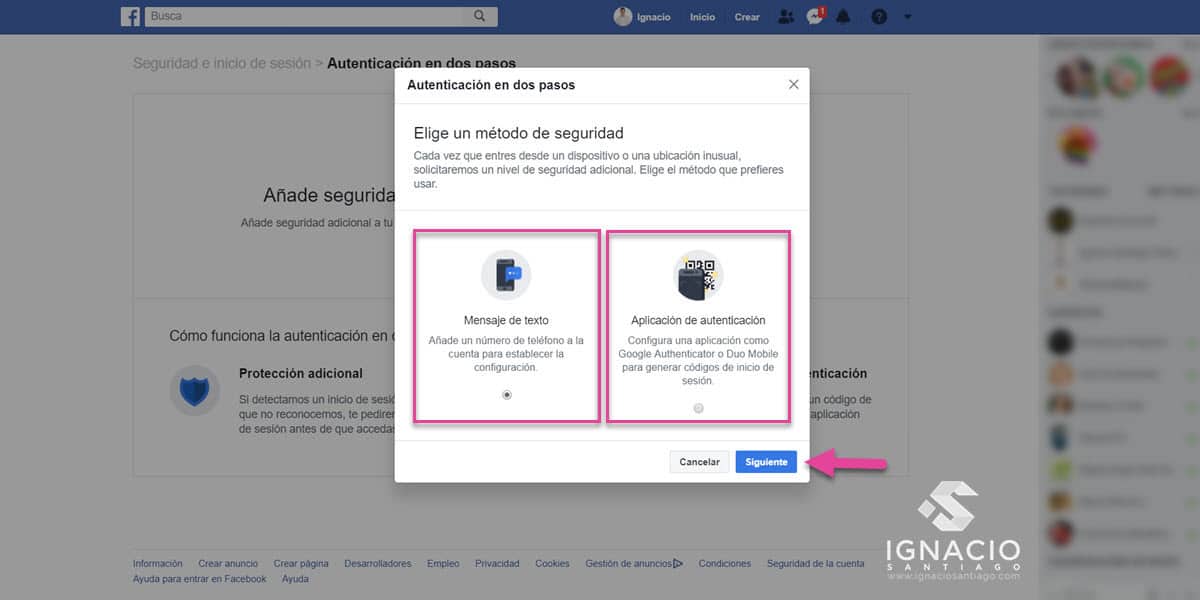

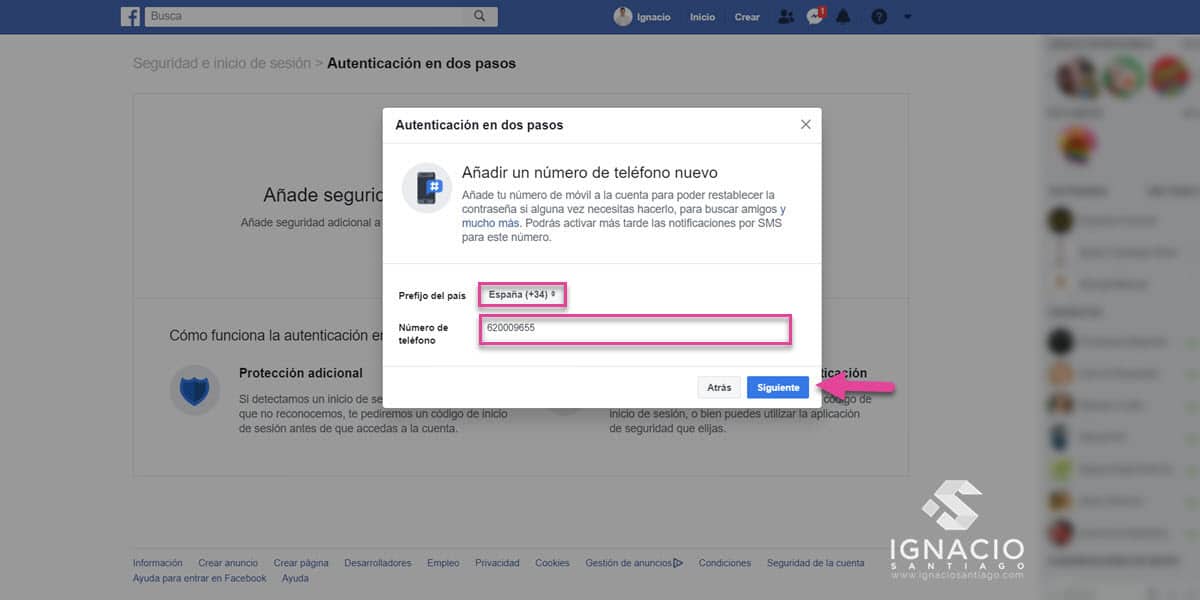

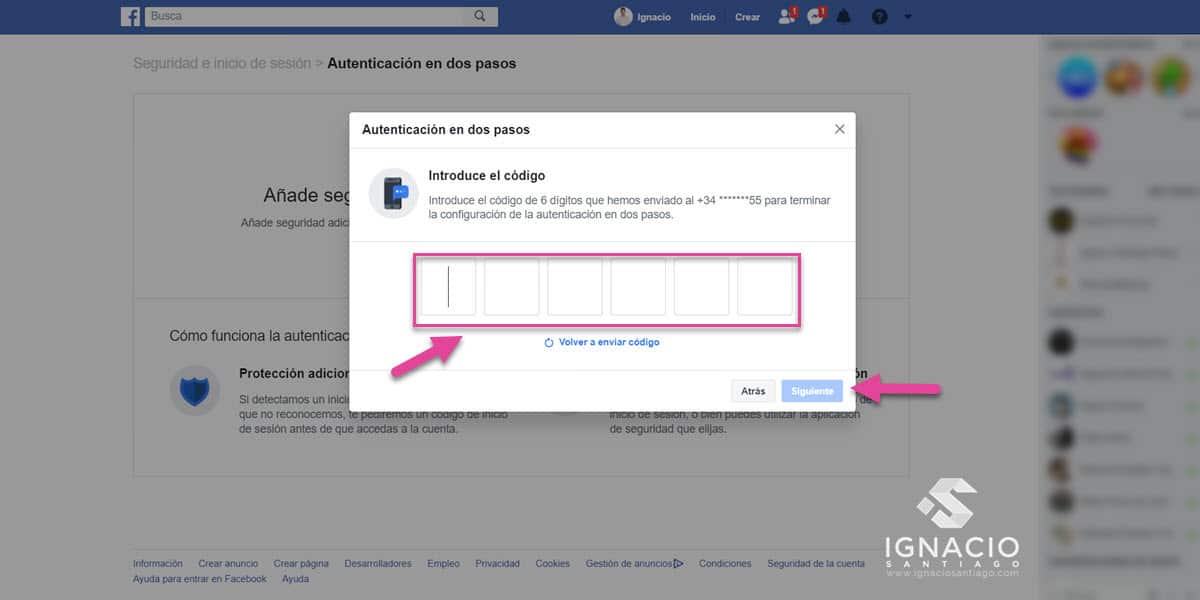

Para activar o administrar la autenticación en dos pasos tan solo tienes que dirigirte a la sección «Seguridad e inicio de sesión» del menú de configuración, encontrar la opción «Usar la autenticación en dos pasos» hacer click en «Editar». Una vez hecho elige el método de autenticación que quieras añadir y sigue las instrucciones que aparecen en pantalla (es muy fácil). Haz clic en «Activar» cuando hayas seleccionado y activado un método de autenticación y ya tendrás este método de seguridad funcionado. Estos son todos los pasos para que no te pierdas:

En el menú de configuración, haz click en «Seguridad e inicio de sesión», después en «Usar la autenticación en dos pasos» y por último en «Empezar»

Facebook te da a elegir entre mensaje de texto o aplicación (esto se puede cambiar a posteriori)

Elige el país de tu teléfono móvil y escribe el número para que Facebook pueda enviarte el mensaje de texto

Revisa los mensajes de texto del teléfono móvil que has añadido y busca el código que te ha llegado (debería ser instantáneo)

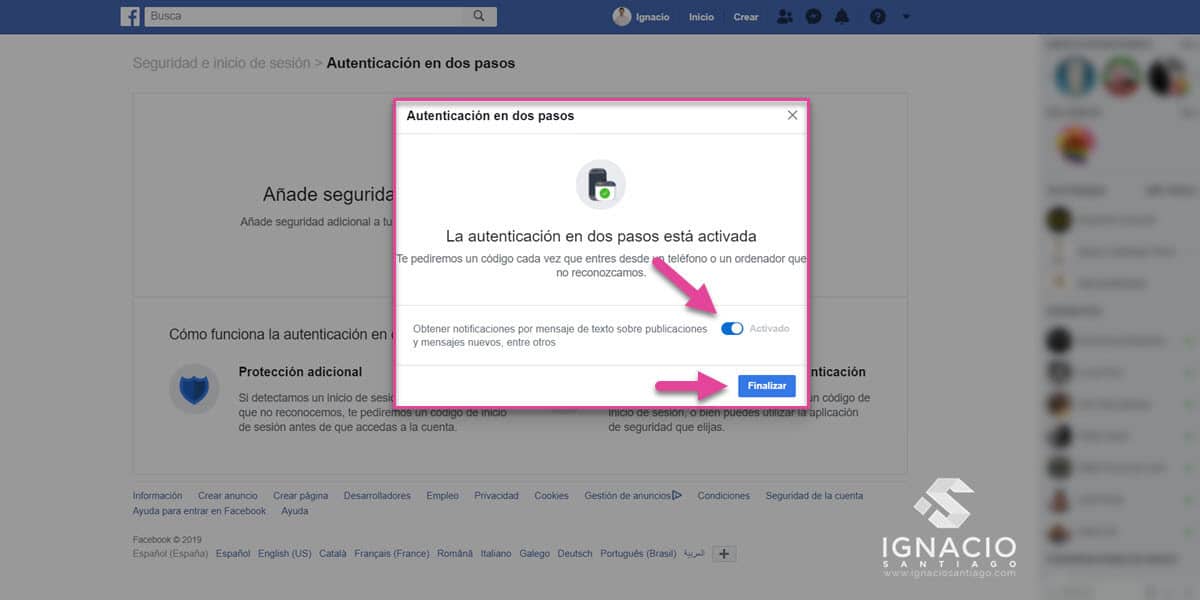

Facebook te da la posibilidad de que te notifique por mensaje de texto todas las publicaciones y mensajes nuevos, entre otros

Facebook te informa de que la autenticación en dos pasos ya está activada y te ofrece más opciones de seguridad para tu cuenta

#14 Conoce las conexiones VPN y utilízalas para aumentar la seguridad

¿Todavía no usas una VPN o RPV para tus conexiones a Internet? ¿Sabías que gracias a esta herramienta puedes acceder a Internet sin ser rastreado y de forma privada? El tema es muy serio, ya que hay muy pocas herramientas que te ayuden a salvaguardar tu privacidad en Internet, y el VPN se convierte en uno de tus mejores aliados. ¿Qué es realmente una VPN o RPV? Una Red Privada Virtual (RPV) o una Virtual Private Network (VPN) es una tecnología de red de ordenadores que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que el ordenador en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada (esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos).

La VPN o RPV realmente se utiliza para cifrar toda la información y el tráfico de tu navegador a través de una red privada segura, que es muy fácil de instalar y configurar.

Muchos especialistas definen un VPN como el dispositivo capaz de permitir la conexión de diversos dispositivos como si se encontrasen físicamente en el mismo lugar (como una manera de simular el establecimiento de una red local). Cuenta con una parte «Virtual«, la cual es la que permite la conectividad de 2 redes físicas, que finalmente se convierten en privada ya que sólo los equipos que forman parte de la red tienen acceso directo (el resto de usuarios no sabe ni que existe).

En esencia, tu dispositivo (Móvil, PC, televisión y demás dispositivos) se conecta a otro, que le conecta a Internet. Lo habitual es tener más de un dispositivo conectado al mismo punto de acceso (o router), donde cada uno tiene asignada una dirección IP local (este dato no es visible por otros usuarios de Internet. Se trata de una red local o un conjunto de dispositivos conectados capaces de compartir archivos e impresoras sin necesidad de estar conectados a Internet.

Una conexión VPN te permite crear una red local sin necesidad que sus integrantes estén físicamente conectados entre sí (esta conexión se realiza a través de Internet). A las ventajas de la red local le sumas una mayor flexibilidad, pues la conexión es Internet y puede ser de una punta del mundo a la otra.

La principal función de una red VPN está relacionada con la seguridad, y es la razón principal por la que muchas empresas las han aprovechado para dar acceso remoto a sus empleados a la red interna. Sin embargo, es importante diferenciar un VPN de un «firewall«, que es una herramienta que protege los datos que viajan por la red (la VPN se encarga de proteger los datos mientras se está haciendo uso o navegando en la web) y de un servidor «Proxy», que es un intermediario entre cierto programa o aplicación de tu ordenador con el servidor receptor.

Cuando utilizas una red VPN es importante que sepas que todo el tráfico que pase a través de esa conexión privada es completamente seguro. Al no poder ser interceptado por otras personas (amigos de lo ajeno normalmente), esto se traduce en una tranquilidad para el usuario puesto que permite navegar de una forma privada (aunque nunca anónima). Más allá de los beneficios de seguridad, un VPN también puede utilizarse para proporcionar otra serie de beneficios a los usuarios, ya que ha sido el método más efectivo que han conseguidos los internautas de diversos países para superar los límites o restricciones que han impuesto algunos gobiernos. A continuación se ofrecen algunos de los principales razones para elegir una conexión a través de una red VPN:

- Acceder a una red de trabajo interna desde cualquier punto del mundo: Esta ha sido una de las características principales desde su nacimiento y la explicación del por qué el uso del VPN durante mucho tiempo estuvo reservado exclusivamente a las corporaciones (en especial las grandes corporaciones). Gracias a ella, los empleados de cualquiera empresa, a pesar de estar lejos de la oficina, pueden acceder a las redes privadas de la compañía. Esto significa acceso ilimitado a los recursos compartidos y a la intranet (entre otras funciones). Hoy en día también es posible utilizar esta herramienta cuando se está lejos de casa y a través de la misma acceder a tus archivos personales o profesionales.

- Esconder los datos de navegación: Los datos que circulan a través de Internet se encuentran cifrados por lo que, cuando se hace uso de una red Wi-fi pública, si empleas un VPN será difícil que alguien pueda rastrear la actividad o apropiarse de tus datos.

- Acceder a sitios web bloqueados geográficamente: Esta característica permite visualizar el contenido que está siendo ofrecido en un dominio de un determinado país. Un ejemplo muy claro de esta situación fue Netflix, cuando cientos de usuarios optaron por usar conexiones privadas para acceder al contenido que ofrece la aplicación de contenido vía streaming (aprovechando este punto «flaco» y haciendo uso ilícito del mismo).

- Superar la censura en Internet impuesta por algunos países: Por otro lado, durante los últimos años esta herramienta ha sido un aliado eficaz en la lucha por la libertad de prensa y de expresión, pues a través de ella muchos usuarios han podido superar la censura impuesta por determinados gobiernos. Basta con conectarte a la VPN de otro país para comenzar a navegar sobre lo prohibido de una manera segura.

En el mercado hay cientos de opciones. De hecho, mientras que hacía la investigación para crear esta guía del VPN, he probado algunos de estos servicios y he de decir que me he llevado algunas malas experiencias que no quiero tú repitas. El modelo de negocio de la mayoría de los proveedores es de pago o freemium, lo que te permite usar de forma gratuita su servicio VPN (una parte básica) pero, si quieres usar todo su potencial o tener más datos y acceso al total de países, tienes que pagar una suscripción mensual o anual. Tras hacer una selección muy minuciosa, estos son los mejores proveedores de VPN gratis y de pago:

TunnelBear

Tunnel Bear es compatible con clientes de escritorio y dispositivos móviles. Es fácil de usar ya que viene con una opción de conexión automática, que elimina la necesidad de cambiar cualquiera de sus configuraciones predeterminadas. Protege cualquier dispositivo que pueda ejecutar un navegador. El paquete gratuito de la solución ofrece 200 MB de tráfico cada mes y puede admitir hasta 5 dispositivos. Sin embargo, para aquellos que desean funciones más avanzadas, TunnelBear ofrece modelos de precios alternativos.

ExpressVPN

ExpressVPN es un software proporciona a los usuarios cifrado de 256 bits y OpenVPN estándar. El servicio no registra ningún dato de usuario y atiende a aquellos a quienes les gusta descargar archivos torrent. Sin embargo, ExpressVPN tiene una política contra la descarga de material protegido por derechos de autor y puede cancelar cuentas que constituyan una ofensa. Ofrece una garantía de devolución de dinero de 30 días para aquellos que quieran probar el producto primero. Puedes entrar de manera segura y anónima en la red.

NordVPN

NordVPN cuenta con más de 550 servidores en 49 países diferentes y estos ayudan a los usuarios en diferentes necesidades, que incluyen el cifrado de datos entrantes y salientes, el envío de todo el tráfico a través de una red Tor para proteger el anonimato del usuario contra los ataques DoS, generalmente realizados por hackers malignos. NordVPN se puede descargar y es compatible con plataformas como OS X, Windows y Linux además de sistemas móviles como Android e iOS.

#15 Instala un antivirus actualizado en todos tus dispositivos

Este es un consejo muy obvio, pero sigo conociendo a personas que les atacan virus informáticos que «ya se conocen«. Mantén actualizada la base de datos de tu antivirus, para que nadie te de ningún susto, porque proliferan con mucha facilidad. La evolución tecnológica tiene siempre un lado bueno y un lado malo. A la vez que el mundo de la computación desarrolla y mejora las diversas aplicaciones, plataformas, programas o software, también surgen nuevos elementos maliciosos denominados «virus» o «malware» que, al igual que los virus que atacan al cuerpo humano, obstaculizan el funcionamiento normal de las funciones de cualquier ordenador de mesa (Mac, PC o portátil), smartphone o tableta. Por ello, tienes que evitar, en la medida de lo posible, que se te cuele ningún virus en tu equipo.

Seguramente es algo que hayas leído ya o que te hayan aconsejado con anterioridad, pero que todavía no has terminado de «analizar y ejecutar». Hoy en día los virus han trascendido la barrera de la programación, para convertirse en serias amenazas a la privacidad de las personas, las finanzas y lo que es peor, hacia el propio ser humano (todos los sistemas utilizan sistemas operativos que pueden estar comprometidos). Desde la década de 1980 se está hablando de los virus informáticos, sin embargo, se debe tomar en cuenta que hace unos cuantos años los programas maliciosos o virus eran diseñados con el fin de generar daños al sistema operativo o disminuir las capacidades de un determinado equipo o computador.

En aquel entonces, estos programas maliciosos estaban diseñados por trabajadores descontentos que, después de ser penalizados o despedidos de las industrias informáticas de la época, ideaban alguna forma de dañar el corazón o cerebro de un ordenador. El daño que podrían causar aquellos virus no contaba (ni mucho menos) con la capacidad amplificadora de muchas herramientas de uso indispensable con las que contamos hoy en día, como las redes sociales o las cuentas de correo electrónico.

Afortunadamente, a la par de los avances en tecnología de los últimos años, también se ha desarrollado una industria destinada a mejorar las condiciones de seguridad y protección de aquellos programas o sistemas operativos. Es aquí donde entran los antivirus que, en forma de app, software o programa se están convirtiendo en herramientas necesarias para salvaguardar tus pertenencias de forma segura en tu Mac, PC, teléfono móvil o tablet. Estos son los antivirus gratuitos que podrás descargar directamente en tu ordenador o teléfono móvil y que te ayudarán a mantener seguros los accesos y datos de tus perfiles sociales.

Bitdefender

Muchos especialistas refieren que Bitdefender es uno de los mejores antivirus gratuitos, al igual que los predecesores también ha recibido elogios por parte de desarrolladoras de este tipo de productos. Es de fácil usar, a la hora de instalarlo en el ordenador no ocupa mucho espacio y ofrece una buena protección para la PC o portátil. Bitdefender también ofrecen paquetes premium que ofrecen protección para más de un dispositivo. Es líder mundial en seguridad informática y protege más de 500 millones de sistemas en más de 150 países. Es uno de los más buscados en Internet por su versión gratuita.

Norton

A diferencia del resto, Norton solamente ofrece 30 días de protección gratuita bajo la modalidad de prueba, tras cumplir dicho período se debe pasar a la versión pago o simplemente buscar otro antivirus gratuito. Pese a ello, Norton protege completamente los equipos con una sola suscripción, envía alertas sobre notificaciones peligrosas antes de descargarlas. Posee la capacidad de limpiar el disco duro para liberar espacio. Los amantes de las redes sociales sienten una garantía, pues protege de estafas en las redes. Cuenta con la opción para detener amenazas en Internet actuales y futuras. Han creado un paquete exclusivo para gamers, que ofrece varias capas de protección para sus dispositivos, cuentas de juego y activos digitales.

Kaspersky

Kaspersky es uno de los antivirus más buscados, porque ofrece protección y confianza con rapidez al 100%. Este programa es capaz de bloquear automáticamente archivos, sitios web y aplicaciones peligrosas. Ha recibido premios por sus tecnologías de seguridad que bloquean actualmente las descargas peligrosas y advierten sobre páginas web con contenidos maliciosos. Adicionalmente, posee la característica de evitar que sean robados datos que posteriormente pueden ser usados para robar el dinero. Su prestigio se debe a la confianza de más de 400 millones de usuarios y más de 270 mil empresas en la protección de sus datos. En todos sus paquetes premium te ofrecen una prueba gratuita por 30 días.

Conclusión: Gestiona mejor tu seguridad en las redes sociales

Como habrás podido comprobar, las redes sociales esconden algunos secretos que deben ser conocidos por el bien de todos, que te pueden hacer la vida más fácil y conseguir evitar problemas que en el futuro pueden resultar bastante graves. Es probable que muchas de estos consejos que te he dado ya los conocieses, pero los que no, te animo a ponerlos en práctica y conseguir la máxima seguridad, teniendo los datos personales de tus redes sociales perfectamente protegidos.

¿Qué te ha parecido esta guía con los mejores consejos para asegurar la información personal de tus redes sociales? ¿Conocías alguno? ¿Te han ayudado a gestionar tu información personal de forma más segura? ¿Crees que me he dejado algo? ¿Tienes alguna experiencia que quieres contar? ¿Te has quedado con alguna duda o pregunta? Entonces te pido es que dejes un comentario. Da igual que sea o una duda o un simple gracias, pero me alegraré mucho de leerlo y responderlo.

¿Te ha gustado el contenido?

Puntuación media 5 / 5. Votos: 879

¡Todavía no hay votos! Sé el primero en valorar el contenido.

Las redes sociales han estado, están y seguirán estando en boca de todos. No hace falta que te explique están irremediablemente inmersas en nuestra vida diaria (tanto si gusta como si no), por lo que es muy importante que aprendas a utilizarlas correctamente (a nivel personal y profesional).

Soy muchas cosas, pero todo empezó como blogger hace más de 20 años. Desde ahí he ido ido creciendo como persona y profesional hasta que decidí dejar un buen trabajo, emprender por mi cuenta y poner en marcha mi propia agencia de marketing digital. Ahora, junto con un equipo joven, motivado y muy cualificado, ayudo a profesionales y empresas a crear y hacer crecer su negocio en Internet ofreciendo un servicio de marketing digital atento, cercano, integral y profesional.

Únete a más de 50.000 personas que, aparte de recibir los primeros todas las actualizaciones del blog e importantes descuentos en herramientas, tienen acceso gratuito a todos nuestros contenidos.

Únete a más de 50.000 personas que, aparte de recibir los primeros todas las actualizaciones del blog e importantes descuentos en herramientas, tienen acceso gratuito a todos nuestros contenidos.